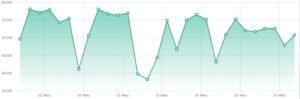

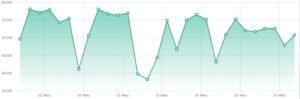

أصدر أحدث تقييم للإصابات الإلكترونية التي استهدفت المستخدمين في مصر توجهًا واضحًا يتمثل

بانخفاض في النشاط التخريبي خلال عطلات نهاية الأسبوع. وتوقِف حلول كاسبرسكي الأمنية أيام

الأحد هجمات إلكترونية وتمنعها من إصابة ما يقرب من 45 ألف مستخدم في المتوسط،في حين يبلغ

هذا الرقم خلال أيام الأسبوع نحو 66 ألفًا.

ووفقًا لأبحاث كاسبرسكي،فإن هذا الاتجاه لا يشكّل مصادفة، وفق ما رأى ماهر يموت الباحث الأمني

المختص في كاسبرسكي، والذي أكّد أن أفضل فرصة لنجاح المهاجمين في الوصول إلى غاياتهم

الخبيثة، غالبًا ما تكمن في استهداف الأشخاص وهم يجلسون أمام لوحة المفاتيح، مشيرًا إلى أن

“الغالبية العظمى من التهديدات تنتشر في الإنترنت ببساطة عبر البريد الإلكتروني، وتهدف إلى دفع

المستخدمين إلى فتح ملف مرفق خبيث أو النقر على رابط ويب مفخخ،وزيارة موقع ويب للتصيّد، على سبيل المثال”.

وقال الخبير الأمني إنه كلما زاد عدد المستخدمين النشطين أمام أجهزة الحاسوب المحمولة والمكتبية

وغيرها، زادت فرص تنزيل البرمجيات الخبيثة على تلك الأجهزة، وأضاف: “في كثير من الأحيان، يقوم

المجرمون بفحص عناوين عشوائية لبروتوكول الإنترنت، والتحقق من تلك التي يمكن العثور عليها

ناشطة ومحاولة إصابتها، لكنالجيد هو أن شبكات الشركات غالبًا ما تكون مجهزة بحلول أمنية لمنع

الشروع في الهجمات على المستخدمين،ولهذا السبب فإننا نناشد أولئك الذين يستخدمون أجهزتهم

الشخصية في ظل الظروف الراهنة للعمل من المنزل باتخاذ التدابير الوقائية الأساسية التي قد تمنع

عنهم وعن أجهزتهم ببعض الخطوات السهلة الكثير من المشاكل

تصف إحصائيات كاسبيرسكي للهجمات على المستخدمين في مصر ، حيث تشهد هجمات البرامج الضارة انخفاضًا حادًا في عطلات نهاية الأسبوع

وعرض باحثو كاسبرسكي نصائحهم بشأن تدابير السلامة الأمنية الأساسية التي ينبغي للمستخدمين العاملين من منازلهم اتخاذها:

1. تطبيق التحديثات على أنظمة التشغيل والتطبيقات بمجرد إصدارها.

تمثّل أحد نواقل الهجوم الرئيسة في الهجمات التي استهدفت مرافق للبلدية في العام 2019 طلبًا

للفدية،في اختراق جهاز من خلال ثغرة أمنية. وجاء الهجوم الأكثر انتشارًا إلى الآن عبر الإنترنت، والذي

شبهه المختصون بالوباء،Wannacry Ransomware، نتيجة لثغرة لميجرِ إصلاحها على الرغم من أن

التصحيح البرمجي الخاص بها كان طُرح قبل تفشي الوباء البرمجي الخبيث. وتُظهر أرقام كاسبرسكي

أنثمّة أجهزة تعمل بأنظمة تشغيل قديمة ما زالت إلى الآن تشتمل على الثغرة ذاتها دون إصلاح، وذلك

بعد ثلاث سنوات من تفشي Wannacry.يُذكر أنه في العام 2019، استحوذت Wannacryعلى ربع

الإصابات الناجمة عن برمجيات طلب الفدية.

2. استخدام برمجية VPNمرخصة للاتصال بالشبكة المؤسسية، واستخدام برمجية VPNمشروعة

ومعروفةعند العمل عن بُعد باستخدام شبكة إنترنت لاسلكية عامة.

عندما يكون المستخدم متصلاً بالإنترنت عبر شبكة افتراضية خاصة VPNفإنه يضمن سلامة هذا

الاتصال وعدم تعريض معلوماته الخاصة للاعتراض. ويؤسس الاتصال عبر VPN”ممرًا آمنًا”خلال جميع

التهديدات التي قد تنطوي عليها شبكات الإنترنت العامة. وعلى المستخدم الحرص على اختيار نمط

“التمرير النفقي” لحركة جميع البيانات عند الاتصال بشبكة شركته لضمان الحماية لجميع البيانات.

3. الحرص دائمًا على إدخال عناوين الويب يدويًا في المتصفح وتجنب النقر على الروابط أو المرفقات أو الرد على الرسائل غير المرغوب فيها.

قد يلجأ المحتالون إلى تكتيكات مختلفة لاختراق المستخدمين، يشمل بعضها التلاعب بالكلمات لخداعهم بصريًا، مثل استبدال الحرف iالكبير بحرفLالصغير، وكلاهما يُكتببشكل متطابق في كثير من خطوط الحاسوب ما يُصعّب التفريق بينهما. بالإضافة إلى ذلك، يمكن أن تبدو الرسائل غير المرغوب

فيها ورسائل التصيّد الحديثة مُقنعة، فهي تدعو المستخدم إلى النقر على رابط بعنوان لموقع ويب

رسمي أصلي. ومع ذلك، فما يراه المستخدم عنوانًا أصليًا ما هو إلا رابط إلى موقع ويب للتصيّد، ويمكن

التحقق من ذلك بتمرير مؤشر الماوس على الرابط (أو الزر) من دون النقر عليه،ليظهر العنوان الحقيقي للوجهة التي يؤدي إليها هذا الرابطفي الزاوية اليسرى السفلية من المتصفح أو تطبيق

البريد الإلكتروني، مثلًا.

4.الحرص على النسخ الاحتياطيالمنتظم للبيانات إلى وسائط تخزينخارجية منفصلة لتجنب فقدان المعلومات الخاصة.

يجب إجراء نسخ احتياطي للبيانات بانتظام وقبل أية عمليات مهمة، سواء كانت ترقية للأجهزة أو تثبيت تصحيحات برمجية أو ترحيل للبيانات أو تثبيت برمجية جديدة. وأيًا كان التطور التقني فإن أية تقنية قديمة ولكن جيدة للنسخ الاحتياطي لن تفقد قيمتها وستفي بالغرض، ما يجعل المستخدم قادرًا على درء المخاطر في المواقف الصعبةالتي يُحتمل أن تشهد وقوع حوادث. وعلى المستخدمين اللجوء إلى حلول النسخ الاحتياطي التلقائي التي تسمح باستعادة البيانات المحدثة نسبيًا وتجنّب فقدان المستندات الحيوية المتعلقة بالعمل.

5. استخدام التطبيقات من مصادر موثوقة فقط، مثل Google Play أو App Store أو أية بوابة موثوق بهاللتطبيقات يتيحها مكان العمل أو المؤسسة التعليمية،والحرص مع ذلك على اليقظة التامة.

على المستخدم أن يتذكر أنه حتى المصادر الموثوق بها، مثل متاجر التطبيقات الرسمية، يمكن أن تحتوي على تطبيقات خطرة، لذا عليه التزام اليقظة والحذر والتحقق من الأذونات التي يطلبها التطبيق عند تثبيته على الجهاز ومعرفة كل ما يُسمح له فعله أو الوصول إليه. كذلك يُنصحبالتحقق من تقييم التطبيق والمراجعات المتعلقة به في المتاجر الرسمية، مثل Google Play أو iOS App Store. وعادة ما تنال التطبيقات الخبيثة تقييمات منخفضة وسينشر المستخدمون تعليقات تحذر الآخرين من خطر هذه التطبيقات. ومن المهم الانتباه جيدًا لطلبات الأذونات الخاصة بالتطبيقات، مع تجنب متاجر التطبيقات غير المألوفة أو البوابات غير المُصنَّفة عند الحاجة إلى تنزيل تطبيقات شائعة.

6. حماية جميع الأجهزة المكتبية والمحمولة بمنتج أمني طيب السمعة.

من المهم البحث عن حل أمني شامل يتضمن مكافحة الفيروسات ومكافحة هجمات الفدية وأمن الأجهزة المحمولة وإدارة كلمات المرور وشبكاتVPN وأدوات الخصوصية والكشف عن تسرّب البيانات، علاوة على أمن شبكات الإنترنت اللاسلكية وحماية قنوات السداد الرقمي للمدفوعات. هذه الحلول من شأنها تمكين المستخدم من مراقبة مهام العمل واكتشاف السلوكالتخريبي. وتقدم كاسبرسكي باقة حل أمني شاملة متاحة فيKaspersky Total Security.

التكنولوجيا وأخبارها بوابة مصر لأخبار تكنولوجيا المعلومات والإتصالات وفي أفريقيا كما تعتبر مصدر رئيسي للمعلومات حول تكنولوجيا المعلومات والاتصالات والفرص الاستثمارية المرتبطة بالاقتصاد الرقمي في المنطقة بالكامل

التكنولوجيا وأخبارها بوابة مصر لأخبار تكنولوجيا المعلومات والإتصالات وفي أفريقيا كما تعتبر مصدر رئيسي للمعلومات حول تكنولوجيا المعلومات والاتصالات والفرص الاستثمارية المرتبطة بالاقتصاد الرقمي في المنطقة بالكامل